Questa applicazione è utilissima per il calcolo delle tasse, ma è infetta da un trojan, fate attenzione

Play Store - MeteoWeek.com

In un mondo tech, le applicazioni ci hanno fatto svoltare la vita, inutile negarlo od opporsi al progresso, non dato peso a questo dato di fatto. Ma bisogna stare attenti quando si spinge il pulsante dell’ottieni o dello scarica, a seconda se si ha un Melafonino o uno smartphone Android per le mani.

Con le app, soprattutto sul Google Play, ultimamente è un po’ un terno al lotto: tante applicazioni importanti, direttamente proporzionali ai virus che contengono: trojan, malware, o qualsiasi codice malevolo, possibile immaginabile.

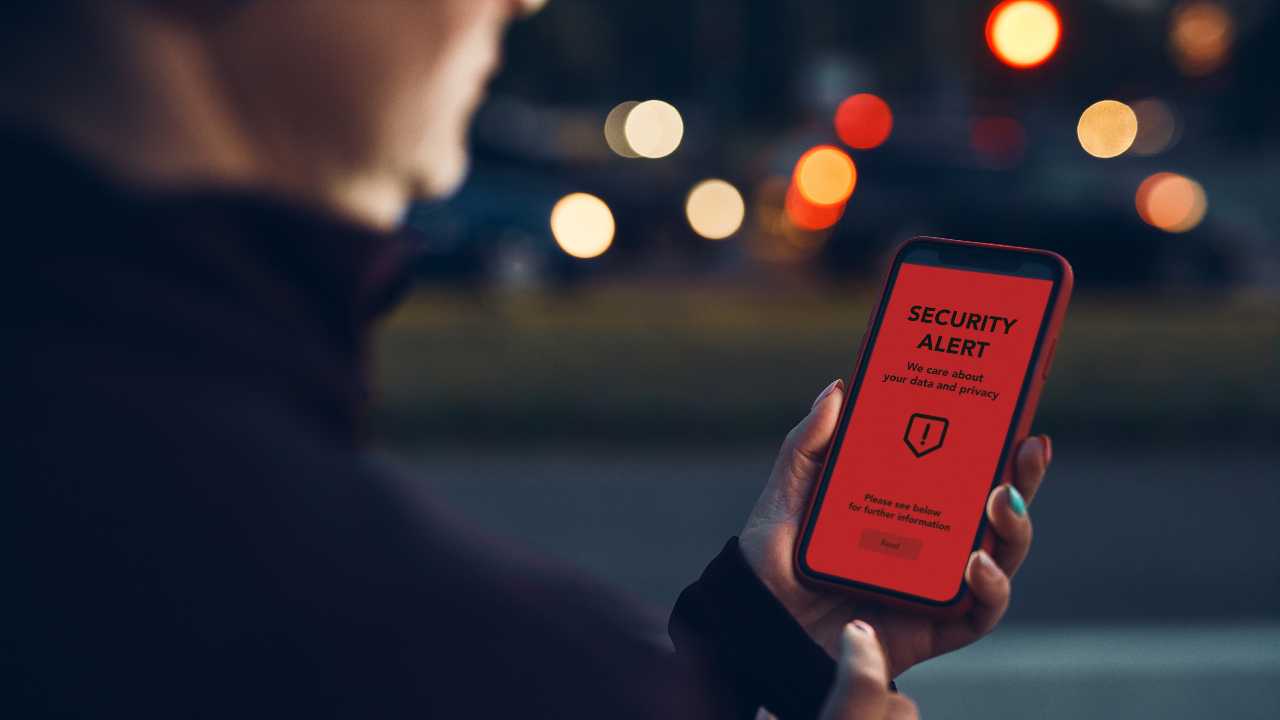

L’ultimo esempio in ordine cronologico, arriva da questa nota applicazione: è utilissima per il calcolo delle tasse ma, al tempo stesso è infetta da un pericolosissimo trojan, che deve farci tenere ben alta la soglia dell’attenzione, perché rientra in quella tendenza di app contenenti malware e provenienti dal Google Play Store, utilizzati per distribuire trojan bancari.

Come lo Sharkbot si è evoluto

La distribuzione tramite “contagocce” nei negozi ufficiali rimane uno dei modi più efficienti con cui gli autori delle minacce possono raggiungere un pubblico ampio e ignaro. Sebbene vengano utilizzati anche altri metodi di distribuzione a seconda degli obiettivi, delle risorse e della motivazione dei criminali informatici, i “contagocce” rimangono una delle migliori opzioni, ahinoi, per il rapporto qualità-prezzo, in competizione con SMiShing.

All’inizio di ottobre gli analisti di ThreatFabric hanno individuato una nuova campagna del Trojan bancario Sharkbot, mirata agli utenti bancari italiani. Questa campagna ha coinvolto Sharkbot versione 2.29-2.32. “Seguendo il percorso di ricerca – si legge sul sito ufficiale – i nostri analisti sono stati in grado di identificare l’app contagocce situata su Google Play con oltre 10.000 installazioni e camuffata da app per calcolare il codice fiscale in Italia”.

Questa non è la prima volta che un “contagocce” Sharkbot si intrufola nel negozio ufficiale di Google, ma a quanto pare si è evoluta, mascherando tutti i permessi sospetti e mantenendo un profilo estremamente basso. Le versioni precedenti dei contagocce Sharkbot e di altri contagocce includono la possibilità di scaricare, installare e avviare il payload dannoso. Ovviamente, tale comportamento è piuttosto sospetto e ha già indotto Google a introdurre modifiche alle Norme del programma per gli sviluppatori in cui l’utilizzo dell’autorizzazione REQUEST_INSTALL_PACKAGES era limitato alle app che lo hanno come funzionalità principale. Il nuovo contagocce ha solo tre autorizzazioni abbastanza comuni.

Per garantire che il contagocce venga lanciato su un dispositivo realmente mirato, l’app ottiene la SIM del paese e la confronta con “it” (Italia): se non abbinata, non verrà eseguita alcuna attività dannosa. Inoltre, vengono effettuati ulteriori controlli sul lato C2 per garantire che il contagocce sia in funzione sul dispositivo target: se C2 viene raggiunto da un indirizzo IP non italiano, il C2 risponderà con un messaggio di “uscita” predefinito. In caso contrario, riceverà i dati di configurazione con l’URL contenente il payload.